420-5D3 : OWASP et la sécurité Web

1 – Mise en context

Depuis la popularité des API Web, l’accès aux données des entreprises n’a jamais été aussi facilité. Avant, il fallait utiliser des librairies propriétaires, passer dans les pare-feu, obtenir des accès authentifiés aux serveurs. Avec les API web, l’accès aux données c’est démocratisé et les risques de fuites ont augmenté considérablement.

Par exemple, une requête HTTP comme celle-ci:

https://lacie.com/api?select * from table client

pourrait exposée la totalité des clients de la compagnie.

Le développement d’API Web requière de solides connaissances en sécurité et intégrité des données.

2 – Fondation OWASP

La fondation OWASP travaille à identifier et documenter les failles de sécurité les plus courantes.

Elle publie, entre autre, L’OWASP Top 10.

L’OWASP Top 10 est un document standard de sensibilisation destiné aux développeurs et à la sécurité des applications Web. Il représente un large consensus sur les risques de sécurité les plus critiques pour les applications Web.

Extrait du site de OWASP

Liste de l’OWASP Top 10 version 2021

- A01 : 2021 – Le contrôle d’accès cassé 94 % des applications ont été testées pour détecter une forme de contrôle d’accès défectueux. Les 34 énumérations de faiblesses communes (CWE) mappées au contrôle d’accès brisé présentaient plus d’occurrences dans les applications que dans toute autre catégorie.

- A02 : 2021 – Les échecs cryptographiques auparavant connu sous le nom d’exposition aux données sensibles, qui était un symptôme général plutôt qu’une cause profonde. L’attention renouvelée ici est portée sur les défaillances liées à la cryptographie, qui conduisent souvent à l’exposition de données sensibles ou à une compromission du système.

- A03 : 2021 – L’injection 94 % des applications ont été testées pour une forme d’injection, et les 33 CWE cartographiés dans cette catégorie ont le deuxième plus grand nombre d’occurrences dans les applications. Le Cross-site Scripting fait désormais partie de cette catégorie dans cette édition.

- A04 : 2021 – Conception non sécurisée est une nouvelle catégorie pour 2021, axée sur les risques liés aux défauts de conception. Si nous voulons véritablement « aller à gauche » en tant qu’industrie, cela nécessite un recours accru à la modélisation des menaces, aux modèles et principes de conception sécurisés et aux architectures de référence.

- A05 : 2021 – Une mauvaise configuration de sécurité 90 % des applications ont été testées pour détecter une forme de mauvaise configuration. Avec l’évolution croissante vers des logiciels hautement configurables, il n’est pas surprenant de voir cette catégorie progresser. L’ancienne catégorie des entités externes XML (XXE) fait désormais partie de cette catégorie.

- A06 : 2021 – Composants vulnérables et obsolètes était auparavant intitulé Utilisation de composants avec des vulnérabilités connues et se classe n°2 dans l’enquête communautaire du Top 10, mais disposait également de suffisamment de données pour figurer dans le Top 10 via l’analyse des données. Cette catégorie passe de la 9e place en 2017 et constitue un problème connu pour lequel nous avons du mal à tester et à évaluer les risques. Il s’agit de la seule catégorie à ne pas avoir de vulnérabilités et d’expositions communes (CVE) mappées aux CWE inclus, donc un exploit par défaut et des pondérations d’impact de 5,0 sont pris en compte dans leurs scores.

- A07 : 2021 – Les échecs d’identification et d’authentification étaient auparavant une authentification interrompue et glissent de la deuxième position, et incluent désormais les CWE qui sont davantage liés aux échecs d’identification. Cette catégorie fait toujours partie intégrante du Top 10, mais la disponibilité accrue de cadres standardisés semble y contribuer.

- A08 : 2021 – Les défaillances d’intégrité des logiciels et des données sont une nouvelle catégorie pour 2021, qui se concentre sur l’élaboration d’hypothèses liées aux mises à jour logicielles, aux données critiques et aux pipelines CI/CD sans vérifier l’intégrité. L’un des impacts les plus pondérés des données CVE/CVSS (Common Vulnerability and Exposures/Common Vulnerability Scoring System) mappées sur les 10 CWE de cette catégorie. La désérialisation non sécurisée de 2017 fait désormais partie de cette catégorie plus large.

- A09 : 2021 – Les échecs de journalisation et de surveillance de la sécurité étaient auparavant insuffisants en matière de journalisation et de surveillance et sont ajoutés à partir de l’enquête de l’industrie (#3), passant du #10 précédemment. Cette catégorie est élargie pour inclure davantage de types de pannes, est difficile à tester et n’est pas bien représentée dans les données CVE/CVSS. Cependant, les défaillances de cette catégorie peuvent avoir un impact direct sur la visibilité, les alertes d’incident et les analyses judiciaires.

- A10 : 2021-Server-Side Request Forgery est ajouté à partir de l’enquête communautaire Top 10 (#1). Les données montrent un taux d’incidence relativement faible avec une couverture de tests supérieure à la moyenne, ainsi que des notes supérieures à la moyenne pour le potentiel d’exploitation et d’impact. Cette catégorie représente le scénario dans lequel les membres de la communauté de la sécurité nous disent que c’est important, même si cela n’est pas illustré dans les données pour le moment.

3 – Terrain de jeu pour détecter des failles de sécurité

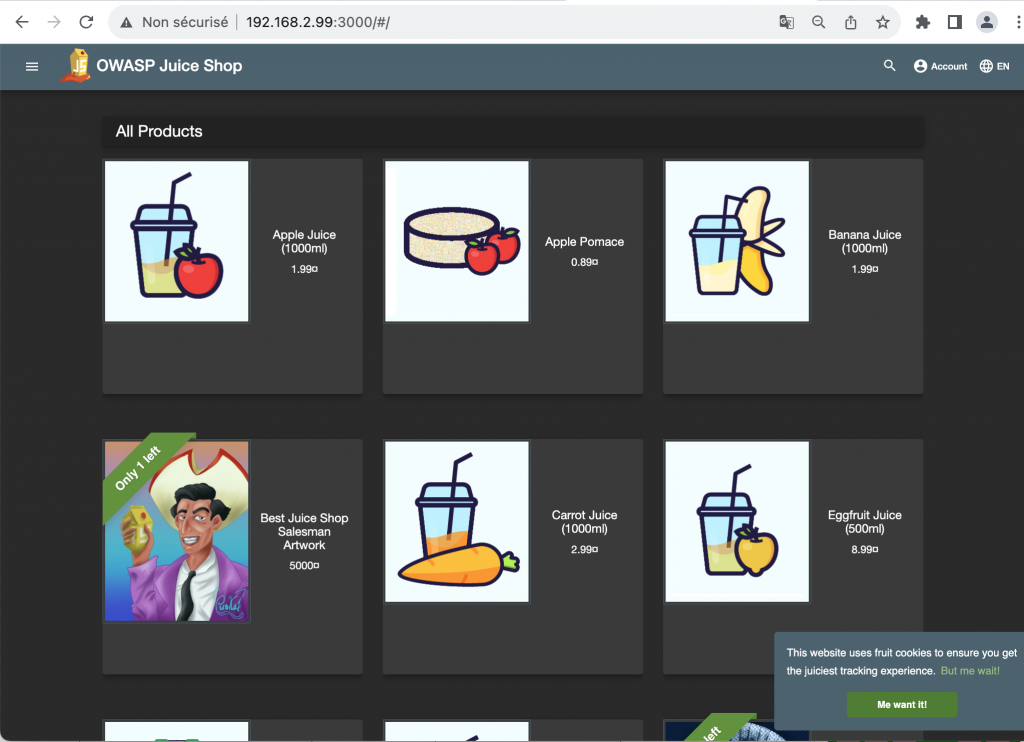

Magasin de jus OWASP

Le magasin de jus OWASP est une application web de type ‘Panier d’achat’, truffée de failles de sécurité.

Pour citer le développeur:

« OWASP Juice Shop est probablement l’application Web non sécurisée la plus moderne et la plus sophistiquée ! Il peut être utilisé dans des formations à la sécurité, des démonstrations de sensibilisation, des CTF et comme cobaye pour les outils de sécurité ! Juice Shop englobe les vulnérabilités de l’ensemble du Top Ten de l’OWASP ainsi que de nombreuses autres failles de sécurité trouvées dans les applications du monde réel ! »

3.1 – Installation du magasin de jus

Il est possible de l’installer de plusieurs façons. Voici comment la lancer avec docker:

docker run -itd --name bonne_chance -p 3000:3000 bkimminich/juice-shop

4 – Root the Box

« Root the Box is a real-time capture the flag (CTF) scoring engine for computer wargames where hackers can practice and learn. The application can be easily configured and modified for any CTF style game. The platform allows you to engage novice and experienced players alike by combining a fun game-like environment with realistic challenges that convey knowledge applicable to the real-world, such as penetration testing, incident response, digital forensics and threat hunting. »

L’application Root the Box permet de tenir le pointage d’une compétition.

Les sources sont disponible ici

5 – Laboratoire 01 – Les 3 premiers du OWASP Top 10

Directives

- En utilisant l’application ‘Magasin de jus OWASP‘

- Un outil de tests d’API tel que Postman

- Un outils de tests de pénétration web (web app scanner) comme par exemple, ZAP

- Une application de gestion d’un SGBD comme par exemple, mySQLWorkbench

- Un serveur ‘Root the Box‘ (Une équipe volontaire pour le déploiement)

- Le site de OWASP

- Le réseau Internet

- En équipe de deux ou trois, lancer une instance de l’application ‘Magasin de jus OWASP‘

- Configurer ‘Magasin de jus OWASP’ pour la lier à ‘Root the Box‘

- Se renseigner sur les failles de type A01, A02 et A03

- Trouver des failles de type A01, A02 et A03 dans ‘Magasin de jus OWASP‘

- Proposer une solution à la faille!